A principios de este mes, Ethereum Classic (ETC) experimentó dos ataques separados del 51% que causaron confusión en la comunidad de ETC y plantearon preguntas en la industria sobre la seguridad de la red..

Durante el primer ataque, el 1 de agosto, los atacantes utilizaron OKEx para realizar varios intercambios de ETC. El ETC que los atacantes negociaron en OKEx se volvió inválido cuando los atacantes lograron un doble gasto en la red Ethereum Classic. El ETC perdido fue reembolsado en su totalidad por OKEx, al igual que la política de protección del usuario del intercambio en tales casos, lo que resultó en ninguna pérdida para los usuarios..

Después del primer incidente, OKEx detuvo rápidamente los depósitos y retiros de ETC. Esto aseguró que los usuarios de OKEx y el intercambio no se vieran afectados en el segundo ataque a la red, que tuvo lugar el 6 de agosto. OKEx suspendió los depósitos y retiros de ETC hasta que la red se considere estable nuevamente. El intercambio también planea aumentar el tiempo de confirmación para los depósitos y retiros de ETC en consecuencia, para evitar incidentes similares en el futuro..

Después de una investigación profunda sobre la naturaleza de los ataques y la respuesta de OKEx a ellos, el intercambio ha creado este informe detallado del incidente para compartir con la comunidad qué sucedió exactamente y cómo respondió OKEx para evitar pérdidas a los usuarios..

Contents

¿Qué es un 51% de ataque y doble gasto??

En blockchains de prueba de trabajo, como las redes Bitcoin o Ethereum Classic, los mineros que proporcionan la mayoría (>El 50%) de la potencia minera debe funcionar de manera descentralizada para que las características principales de la cadena de bloques funcionen como se espera. Si un solo minero malicioso o un grupo de mineros obtuvieran el control de más del 50% de la potencia minera en la red, en lo que se conoce como un ataque del 51%, entonces podrían alterar los bloques históricos y revertir las transacciones que iniciado.

El atacante (s) podría así crear una nueva cadena de transacciones derivada del bloque alterado en un proceso también conocido como una “reorganización de la cadena." Si la cadena de bloques se manipula de esta manera, la criptomoneda puede, esencialmente, duplicarse en lo que se conoce como "gastar doble."

En una cadena de bloques descentralizada y muy robusta con una tasa de hash significativa (como Bitcoin), este tipo de ataque se ha considerado virtualmente imposible, debido al costo prohibitivo de tal esfuerzo. Pero las cadenas de bloques con tasas de hash más bajas, como Ethereum Classic, son más vulnerables a tales ataques..

Que pasó con la red Ethereum Classic y como estuvo involucrado OKEx?

Con el fin de proporcionar una transparencia total en torno al primer ataque Ethereum Classic, durante el cual los atacantes negociaron en OKEx, el intercambio ha documentado el proceso en detalle a continuación..

Preparación para el ataque: comercio ZEC-ETC

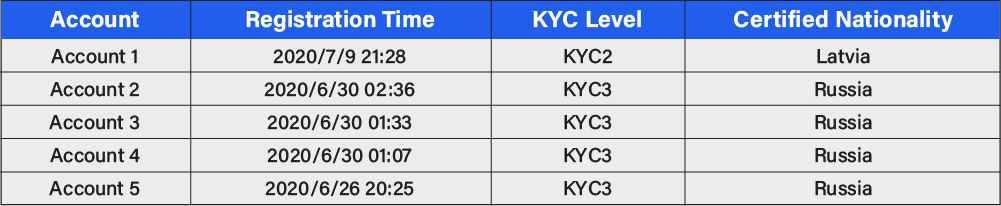

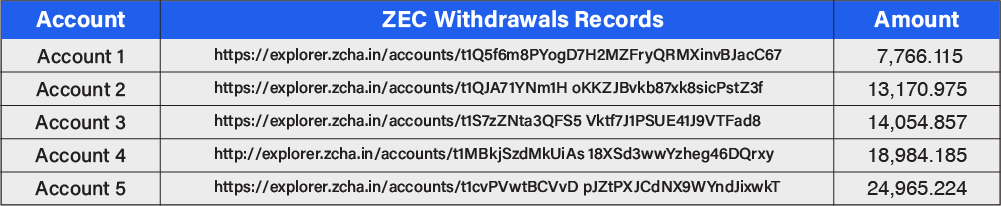

Según los hallazgos de OKEx, del 26 de junio al 9 de julio de 2020, los atacantes registraron cinco cuentas en preparación para ETC de doble gasto. Las cinco cuentas pasaron por los protocolos Conozca a su cliente de OKEx, pasando al segundo y tercer nivel de KYC de la plataforma, que permiten mayores límites de retiro..

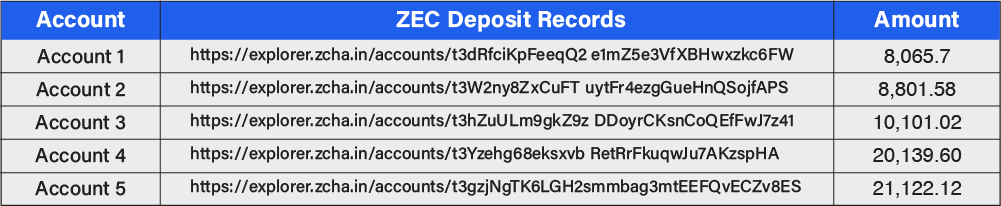

Del 30 de julio al 31 de julio de 2020, las cinco cuentas recién registradas depositaron 68,230.02 ZEC en OKEx en múltiples transacciones..

El 31 de julio, los atacantes intercambiaron la suma total de ZEC depositado por ETC en el mercado al contado de OKEx..

ETC retirado de OKEx a carteras externas

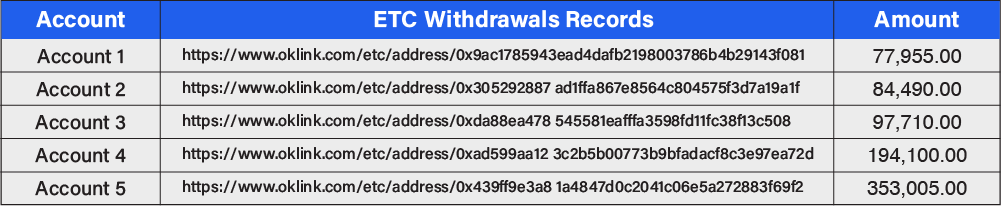

A continuación, los atacantes retiraron el ETC recién comprado de OKEx a múltiples direcciones ETC externas, retirando un total de 807,260 ETC, por un valor aproximado de $ 5,6 millones en ese momento..

El primer ataque del 51% y el doble gasto

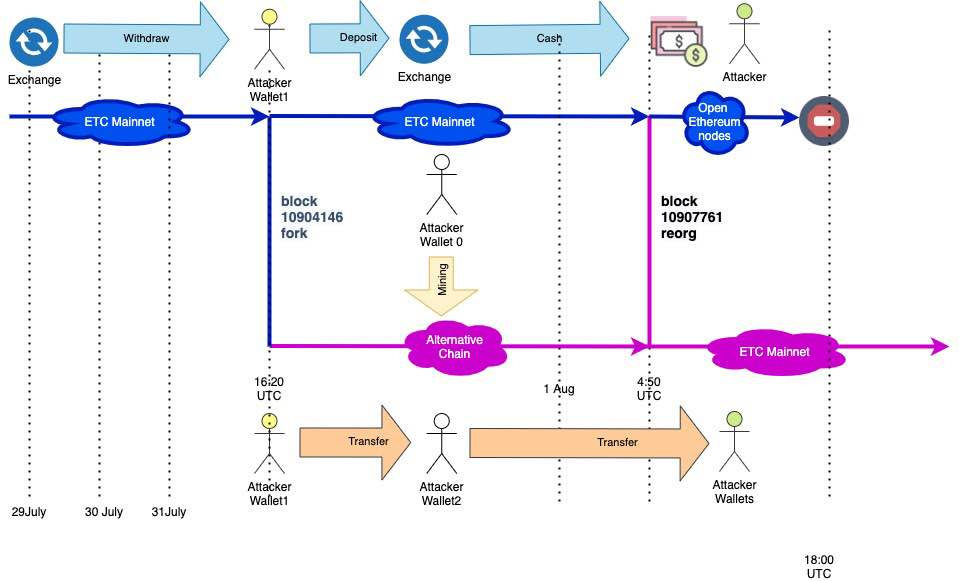

A continuación se muestra una representación visual de cómo ocurrió el ataque del 31 de julio al 31 de agosto. 1 tuvo lugar, proporcionado por entusiastas de la comunidad y verificado por OKEx.

El 31 de julio, después de intercambiar ZEC por ETC en OKEx y luego retirar el ETC a direcciones externas, los atacantes comenzaron el ataque del 51% de la cadena de bloques de Ethereum Classic en su totalidad. Toda la operación se puede dividir en tres etapas: 1) la creación de un "cadena de sombras" o una cadena alternativa secreta a la red principal de ETC, 2) el doble gasto real y 3) la reorganización profunda de la cadena que resultó en pérdidas para OKEx.

Creando una cadena de sombras

El 31 de julio, los atacantes, que habían comprado suficiente tasa de hash para obtener el control mayoritario de la red ETC, comenzaron a extraer bloques en la red Ethereum Classic desde el bloque 10904146, que se extrajo a las 16:36:07 UTC. Los atacantes no transmitieron los bloques recién extraídos a otros nodos, creando una llamada cadena de sombra que solo los atacantes conocían..

Cuando se inició la cadena de sombra, incluía el 807,260 ETC que los atacantes habían comprado previamente en OKEx y retirado a direcciones externas. Entonces, en este punto, el historial de transacciones tanto en la red principal de ETC como en la cadena de sombra secreta de ETC era el mismo.

Gasto doble

Luego, los atacantes depositaron el 807,260 ETC nuevamente en OKEx, una transacción que se confirmó en la red principal de ETC. Sin embargo, los atacantes manipularon esa misma transacción en la cadena de sombra, haciendo que el destino del 807,260 ETC sea una segunda dirección de cadena de sombra propia, en lugar de una dirección en OKEx..

La conclusión de este proceso fue que los atacantes completaron con éxito un doble gasto: el 807,260 ETC se movió a OKEx en la red principal de ETC y permaneció en la segunda dirección de billetera en la cadena de sombra de ETC.

Reorganización profunda de la cadena

Luego, los atacantes intercambiaron el ETC de la red principal en OKEx por 78,941.356 ZEC, nuevamente a través del comercio al contado. Luego retiraron la ZEC a múltiples direcciones externas (ver más abajo).

Una vez que se retiró la ZEC de OKEx y se confirmaron las transacciones, los atacantes transmitieron 3.615 bloques de cadenas de sombra de ETC a la red principal de ETC. Estos bloques de la cadena de sombra incluían la transacción de 807,260 ETC que se había enviado a la dirección personal de los atacantes, no la transacción enviada a una dirección de OKEx..

Debido a que los atacantes tenían la mayor parte del poder de hash de ETC en ese momento, pudieron extraer nuevos bloques rápidamente y la cadena de sombra tenía una altura de 10907761, que era más larga que la red principal de ETC.

Después de lo que parecía ser una comunicación ineficiente con otros participantes en la comunidad de criptografía más grande, incluidos intercambios como OKEx, billeteras y mineros de ETC, la comunidad de ETC en este punto tomó la decisión de pasar a la minería de la cadena de sombra ahora transmitida, dado que era más largo que el mainnet original.

Esto provocó directamente que se revirtiera el ETC en OKEx que el atacante había cambiado por ZEC. De esta manera, los atacantes completaron el primer ataque del 51%..

Respuesta de OKEx y próximos pasos

Como resultado del doble gasto realizado por los atacantes, OKEx sufrió una pérdida de aproximadamente $ 5.6 millones en ETC, ya que este ETC se revirtió en la confusión en torno a la existencia de dos cadenas de ETC en competencia. La pérdida corrió a cargo de OKEx, de acuerdo con su política de protección del usuario, y no causó ninguna pérdida a los usuarios de la plataforma. El ETC que los usuarios han depositado en OKEx permanece seguro.

La respuesta de OKEx a los ataques contra Ethereum Classic se puede dividir en dos fases: la respuesta inmediata y la respuesta a largo plazo. En términos de su respuesta inmediata, OKEx, nuevamente, reembolsó a los comerciantes que tenían el ETC revertido para asegurarse de que los fondos de los usuarios no se vieran afectados. El intercambio también suspendió los depósitos y retiros de ETC para evitar pérdidas adicionales, como se mencionó anteriormente..

En otros pasos proactivos e inmediatos, OKEx también ha incluido en la lista negra las direcciones que el intercambio identificó como utilizadas por los atacantes. El intercambio también suspendió las cinco cuentas asociadas con el ataque para evitar más incidentes..

En términos de respuestas a más largo plazo, OKEx continuará investigando de forma independiente las cinco cuentas asociadas con el ataque ETC.

OKEx también planea aumentar los tiempos de confirmación para depósitos y retiros de ETC en el futuro con el fin de garantizar una experiencia comercial más segura y fluida para sus usuarios..

Además, dada la responsabilidad de OKEx de proteger a los usuarios de incidentes similares que amenazan la seguridad de sus fondos, el intercambio considerará excluir a ETC, en espera de los resultados del trabajo de la comunidad Ethereum Classic para mejorar la seguridad de su cadena..

Por qué OKEx?

Tras el primer incidente y la confusión en los medios, que en algunos casos primero informó el ataque fue un accidente, siguiendo el ejemplo de los desarrolladores de ETC: surgieron informes que mencionaban que las billeteras OKEx habían estado involucradas. Como OKEx ha aclarado en el informe anterior, el intercambio solo estuvo involucrado en que los atacantes usaron el intercambio para comprar e intercambiar ETC.

En cuanto a por qué los atacantes eligieron OKEx en particular para comprar e intercambiar su ETC, la razón más probable es la liquidez. OKEx proporciona una excelente liquidez ETC, con algunos de los volúmenes de transacciones ETC más grandes de la industria. Esto solo significa que los atacantes probablemente calcularon que podrían intercambiar con relativa facilidad y rapidez grandes cantidades de ETC en OKEx..

OKEx revela su sistema de billetera caliente

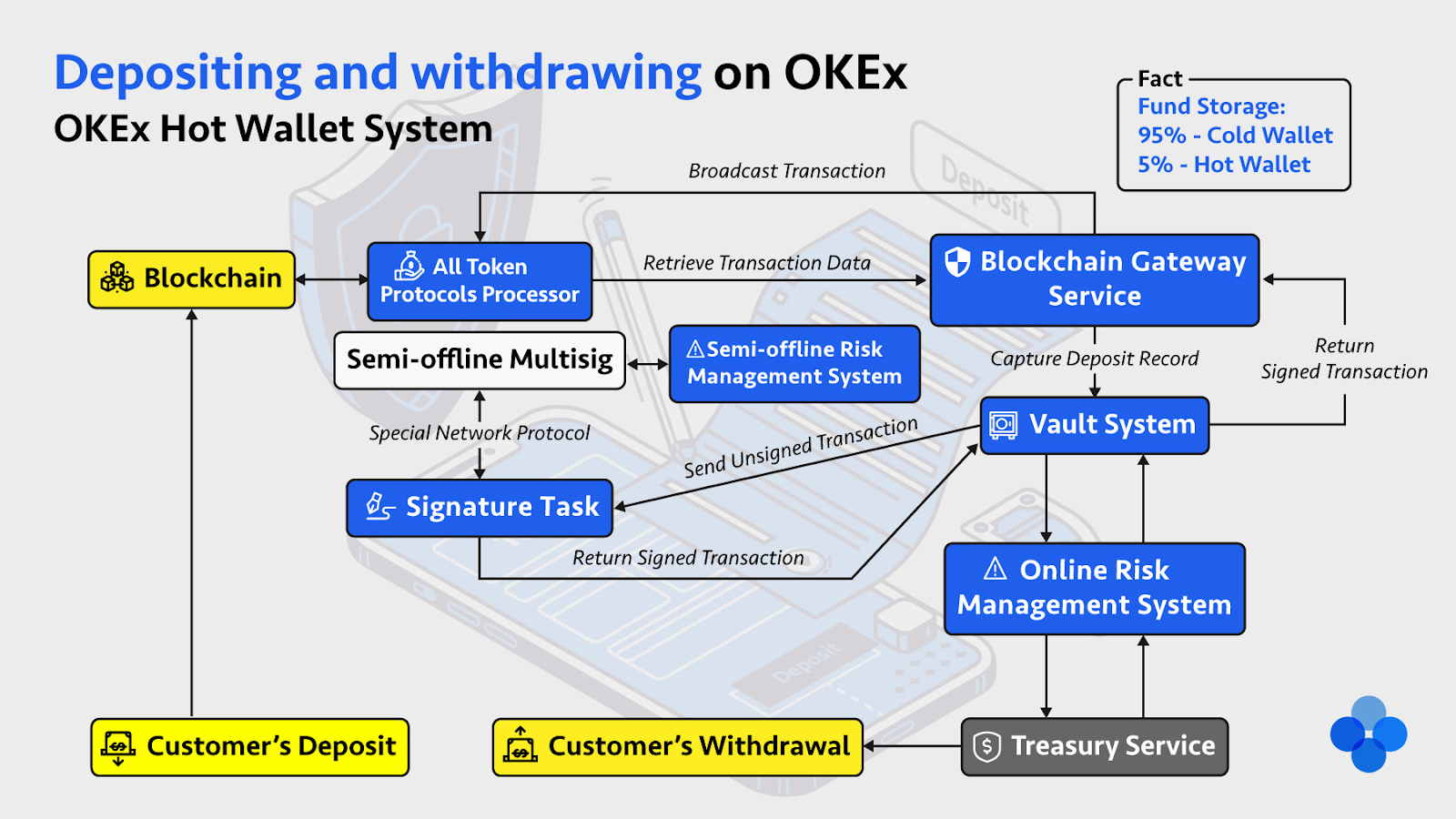

La misión de OKEx es, ante todo, operar como una empresa de servicios blockchain transparente y confiable, proporcionando a los usuarios servicios de comercio de activos digitales seguros y diversos. El intercambio compartió previamente su sistema de billetera fría, revelando que el 95% de los fondos de los usuarios se almacenan en billeteras frías..

Tras el incidente con Ethereum Classic, el intercambio ha decidido revelar también su sistema de billetera activa para brindar a los usuarios y a la comunidad criptográfica más amplia más transparencia sobre cómo se almacenan y transfieren los fondos en OKEx..

Al implementar sus sistemas de gestión de riesgos en línea y semi-fuera de línea, los servicios de firma múltiple semi-fuera de línea, los sistemas de gestión de riesgos de big data y otros mecanismos de protección, el sistema de billetera activa de OKEx ha funcionado de manera estable y sin problemas durante años. A continuación se muestra una descripción detallada de cómo funciona el sistema de billetera activa y descripciones de los procesos de depósito y retiro..

Proceso de depósito

La billetera activa de OKEx rastrea todas las transacciones en la cadena de bloques a través del Puerta de enlace Blockchain Servicio. Cuando el sistema detecta una transacción que incluye direcciones OKEx, la pasa al Sistema de bóveda, cuales registra la transacción en una base de datos segura y envía la información del depósito del usuario a Sistema de gestión de riesgos en línea de OKEx para comprobar la validez de la dirección.

Para las transacciones que se depositan en OKEx, el Sistema de gestión de riesgos en línea verifica la validez de los fondos, así como la frecuencia y el monto de los depósitos..

Si la transacción de depósito no pasa los controles de control de riesgos del sistema, la financiación a la cuenta OKEx del usuario dado se retrasará por el Servicio de tesorería. Si la transacción pasa todos estos controles, la cuenta del usuario se acreditará casi en tiempo real..

Proceso de retirada

Con respecto a los retiros de OKEx, el Sistema de gestión de riesgos en línea verifica la frecuencia de los retiros, así como las anomalías en las ganancias y el comportamiento de la cuenta..

Las transacciones de retiro que pasen las comprobaciones anteriores del Sistema de gestión de riesgos en línea se enviarán al Sistema Vault. Este sistema crea automáticamente una transacción sin firmar. Esta transacción luego se envía al Tarea de firma y luego pasó a la Multisig semi-offline etapa a través de un protocolo de comunicación de red especial para firmas.

Este proceso no es un protocolo de comunicación TCP / IP ordinario. Definimos esta comunicación como un servicio de firma semi-offline, en el que es prácticamente imposible que un atacante obtenga la clave privada en un servidor semi-offline mediante un ataque online. Por otro lado, los servidores semi-fuera de línea no pueden verse comprometidos incluso si son atacados físicamente, ya que la clave privada se almacena en la RAM del servidor, lo que hace imposible el acceso de los piratas informáticos..

El sistema de billetera activa de OKEx también tiene una segunda capa de gestión de riesgos: Gestión de riesgos semi-offline. Este segundo sistema también examinará la transacción sin firmar para ver si su frecuencia o monto es anormal, de acuerdo con la base de datos actualizada regularmente del sistema..

Solo cuando la transacción no firmada en cuestión pase todas las comprobaciones de Gestión de riesgos semi-fuera de línea, se firmará (firma múltiple) y se devolverá al sistema Vault. Luego, la transacción ahora firmada se pasará tanto al Servicio de Tesorería como al Servicio de puerta de enlace de Blockchain para ser transmitida a la red de blockchain apropiada..

Si una transacción no firmada no supera ninguna de las comprobaciones de riesgo, la etapa de firma múltiple semi-fuera de línea retrasará / rechazará la firma de la transacción y enviará un informe al Sistema de gestión de riesgos en línea..

A través de los procesos y protocolos anteriores, el sistema de billetera activa OKEx puede suspender grandes retiros por parte de usuarios malintencionados en un corto período de tiempo y evita que la plataforma experimente ataques al sistema en línea..

Una combinación de las comprobaciones anteriores a través de los sistemas de gestión de riesgos en línea y semi-fuera de línea de OKEx es, en la mayoría de los casos, capaz de frustrar con éxito todos los ataques en línea. En el caso del ataque ETC 51%, el sistema funcionó según lo diseñado, dado que la brecha de seguridad ocurrió en el lado de la cadena de bloques Ethereum Classic..

De cara al futuro: protección del usuario y un ecosistema blockchain seguro

La industria de la cadena de bloques se está desarrollando a un ritmo relativamente rápido, y la capitalización de mercado total de todos los activos criptográficos supera $ 360 mil millones, a partir del 12 de agosto. Los problemas de seguridad en el espacio emergente, naturalmente, han acompañado a la industria a medida que crece. Estos incidentes históricos han demostrado a la comunidad que la infraestructura basada en blockchain, como toda la tecnología, necesita una actualización y optimización constantes para funcionar de manera adecuada y segura para sus usuarios..

A reporte de la Comisión Federal de Comercio de los Estados Unidos este enero declaró que las pérdidas totales por fraude en las finanzas tradicionales ascendieron a más de $ 1,9 mil millones el año pasado, frente a más de $ 1,48 mil millones en 2018, un aumento del 28%. Dado que las criptomonedas son todavía una industria incipiente, OKEx se toma muy en serio estos incidentes tempranos y de relativamente pequeña escala y también los ve como una oportunidad para aprender, mejorar sus sistemas y ayudar a impulsar la industria..

Al observar los incidentes recientes de Ethereum Classic en particular, es evidente que esta brecha en el funcionamiento seguro de la cadena de bloques se debió a un problema común con las cadenas de bloques PoW que tienen un bajo poder de hash global. Estas redes son inevitablemente vulnerables a ataques del 51%, ya que es relativamente económico para un minero o un grupo de mineros obtener el control del poder hash de la red. Esto ciertamente no se limita a Ethereum Classic, que experimentó un ataque similar solo el año pasado. Otras cadenas de bloques, como Bitcoin Gold (BTG), han sufrido tales ataques en el pasado..

Aunque estos tipos de ataques son un problema de toda la industria que deben abordar los equipos y las comunidades detrás de cada protocolo afectado, OKEx cree que los intercambios de activos digitales juegan un papel importante en la protección de los activos de los usuarios en este tipo de incidentes..

OKEx se esfuerza por proporcionar una plataforma de comercio holística con múltiples activos y, al mismo tiempo, protege a los usuarios de las vulnerabilidades que pueden surgir en situaciones fuera del ámbito de su control. El intercambio continuará haciendo todo lo posible para garantizar la seguridad de los fondos de los usuarios, mejorar sus sistemas de seguridad y proporcionar servicios comerciales estables y seguros a todos los usuarios..